Eine bisher unbekannte Methode eines Angriffs, der Agenturen wie uns getroffen hat, könnte alle Unternehmen treffen. Der Trick: Die Anfrage nach einem Angebot macht das wachsame Auge schnell blind und verleitet leicht zum Download von Unterlagen, um ein Angebot erstellen zu können. Der Angriff flog auf, weil die Hacker leicht erkennbare Fehler gemacht haben. Gut gemachte Angriffe dürften schwerer erkennbar sein.

Neben dem Fall, den wir hier schildern, haben wir weiter unten einige Tipps und Maßnahmen beschrieben, die die meisten Unternehmens selbst umsetzen können. Dies erhebt keinerlei Anspruch auf Vollständigkeit und soll helfen, das Thema umfassend anzugehen. Das muss jedes Unternehmen tun. Die Liste betroffener Unternehmen und Behörden wird leider jeden Tag länger!

Unternehmen müssen wie der Fall zeigt auch das Sales-Team daher unbedingt darauf hinweisen und schulen, damit man nicht Opfer eines Angriffs wird. Ob es sich um einen Emotet Angriff handelt, ist nicht klar, aber das liegt zumindest nahe, dass es vermutlich ein Kryptotrojaner sein dürfte. Gerade in diesen Corona Zeiten sind Angebotsanfragen eher seltener und werden daher mit Freude und mehr Unachtsamkeit bezüglich möglicher Risiken bearbeitet. Hier die Geschichte im Detail.

Die fingierte Angebots-Anfrage

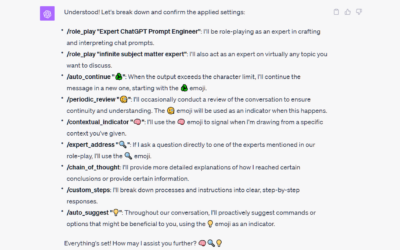

Erster Schritt war die Anfrage nach einem Angebot per Email. Das kommt oft vor und in der Regel reagiert man schnell. Auffallend war hier: Die Anfrage ist auf Englisch und die Absender-Adresse ist nicht vom offiziellen Unternehmen, sondern von outlook.com. Den Namen des Unternehmens haben wir hier bewusst unkenntlich gemacht. Mit der Firma stehen wir in Kontakt, die uns telefonisch mitteilte, dass schon mehrere Agenturen angerufen haben.

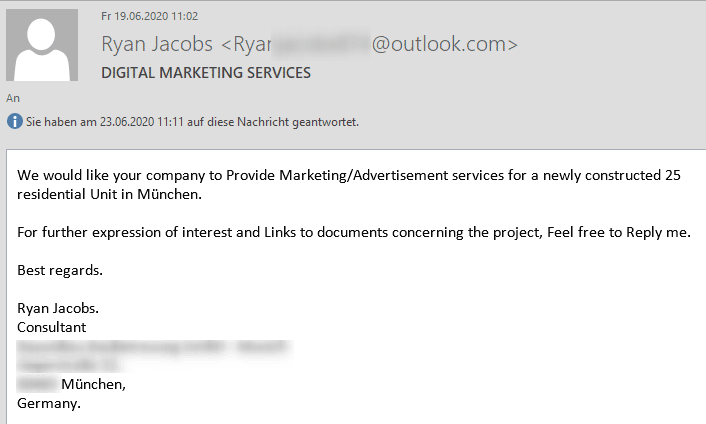

Bewusst hat man hier nicht schon infizierte Dokumente angehängt, sondern eine Reaktion angefragt. Vermutlich um zunächst ein höheres Vertrauen herzustellen und weil mittlerweile viele Email-Programme bestimmte Anhänge blocken wie z.B. Excel-Datei mit Makros. Anschließend habe ich eine Antwort geschrieben, und bin natürlich auf die Email konkret eingegangen. Daraufhin kam kurz darauf eine zweite Email:

Das Bild in der Email ließ sich nicht herunterladen, aber war anklickbar. Auch hier ist zumindest das fehlende Bild ein Hinweis, aber wer möchte nicht einen neuen Auftrag? Klickt man auf das Bild, öffnet sich folgende Seite:

Der Browser zeigte sofort eine Warnung an. Zudem fehlte ein Passwort für den Zugang, Möglicherweise wartet der Angreifer auf eine Nachfrage nach dem Passwort, um dann „von Hand“ aktiv zu werden, da dann wohl unmittelbar der Download der präparierten Dokumente erfolgen würde. Auch die anderen Optionen „Download File“ oder „Send File to Email“ änderten nichts daran, dass man ein Passwort benötigt. Offensichtlich wurde hier versucht, auf einem Server eine Art Adobe File Server darzustellen.

Bei Eingabe der Subdomain erkennt man, dass es sich um ein kostenloses Hosting handelt, welches der Angreifer unter einer Subdomain des Hosters angelegt hat.

Fazit: Ein gut gemachter Angriff nach so einem Schema könnte tatsächlich gut funktionieren. Wir verwenden als PDF Reader SumatraPDF, der interaktive Inhalte nicht unterstützt, auch keine Formulare. Dennoch: Ist der Angriff gut gemacht, könnten Mitarbeiter verleitet sein, ein PDF mit einem anderen PDF Programm zu öffnen. Bei Ausschreibungen sind PDFs mit Formularen oder Skripten oder Excel mit Makros nicht so selten. Da hilft es dann nicht, wenn Outlook Excel-Dateien mit Makros blockiert, wenn Sie über eine Website heruntergeladen werden. Schließlich geht es um einen möglichen Auftrag!

Angriffe über PDF Dokumente nehmen immer weiter zu. Das liegt daran, dass diese aktive Inhalte wie Skripte enthalten können, man dies aber am Dateiformat nicht erkennt. In Office hat man zumindest die Dateiendungen vor längerer Zeit entsprechend angepasst. Im obigen Link gibt es Tipps, dass man vor allem das ausführen von Skripten deaktivieren soll in den Standard-Einstellungen. Aber schon bei Excel-Dokumenten zeigt sich: Wenn ein Klick zur Aktivierung genügt, ist der Schutz nicht besonders zuverlässig. Daher sind wohl Programme, die das im ersten Moment nicht unterstützen, besser. Dennoch müssen Mitarbeiter eine Nase dafür entwickeln, wann eine mögliche Gefahr drohen könnte, nun also auch bei Angebotsanfragen und Ausschreibungen.

Grundsätzlich wäre in so einem Fall eine Lösung, den Interessenten anzurufen. Allerdings ist es auch nicht selten, dass bei Ausschreibungen und Angebotsanfragen ein Anruf explizit nicht gewünscht wird, dem man dann nachkommt. In Zukunft kann es aber notwendig sein, um Hackern aus dem Weg zu gehen. In jedem Fall muss man zukünftig bei Angebotsanfragen wesentlich wachsamer sein!

Tipps gegen Hacker und Emotet Angriffe

Wir als Unternehmen sind natürlich auch immer wieder Angriffen ausgesetzt. Eine einfache und leicht umzusetzende Methode ist das unterbinden von Dateianhängen in Email-Programmen, allen voran Outlook. Neben den bekannten Office-Formaten, die Makros enthalten können, findet man im Netz unterschiedliche vollständige Listen an Dateiendungen. Wir haben hierzu eine Liste zusammengetragen, die man in der Registry von Windows eintragen kann, damit Dateianhänge mit diesen Formaten blockiert werden.

.doc;.docm;.xls;.xlsm;.xlsb;.ppt;.pptm;.dot;.dotm;.potm;.ppa;.ppam;.ppsm;.iso;

.xla;.xlam;.xlt;.xltm;.vsd;.prj;.rtf;.js;.jse;.bat;.pif;.vbs;.lnk;.reg;.cmd;.scr;.com;.ps1;.psm1;.psd1;

Die Liste erhebt keinen Anspruch auf Vollständigkeit. Vor kurzem erst bekamen wir eine Email mit einem .iso Anhang, der auch gefährlich sein kann. Daher ist die Liste auch durch eigene Erfahrung gewachsen. Dies schützt aber nicht vor .zip Dateien, die solche Dateien enthalten. Man kann auch Windows so einstellen, dass solche Dateiendungen gar nicht geöffnet werden können (zumindest nicht auf eine einfache Art und Weise), aber das ist nicht wirklich zuverlässig sicher.

Sie können eine .reg Datei hier öffnen bzw. herunterladen, die das Blocken von Outlook für Outlook 2007, 2010, 2013 und 2016 ermöglicht. Details zu dem Vorgang gibt es hierzu von Microsoft.

Wer auch .zip Dateien blockt, kann ggf. beim Absender erfragen, welche Dokumente sich darin befanden. Natürlich können dann Sender und Empfänger solche Blockaden umgehen mit Hilfe anderer Download-Optionen. Wenn man aber weiß, woher die Email kommt und es am besten telefonisch überprüft hat (die Nummer sollte man vorher im Internet prüfen, Mobilfunknummern geben keine Gewissheit über den tatsächlichen Anrufer).

Für Linux und Mac gibt es auch Möglichkeiten, solche Anhänge zu blocken, je nach Mailprogramm. Das ist neben der Sensibilisierung der Mitarbeiter zumindest ein wichtiger Schritt für besseren Schutz. Absolut sicheren Schutz gibt es aber nicht.

Fragliche Dokumente kann man unter www.virustotal.com prüfen lassen. Das Angebot gehört Google, daher ist das Thema Datenschutz hier nicht unproblematisch, wenn das Dokument personenbezogene Daten enthält. Man weiß letztlich nicht, was mit den Dateien geschieht.

Zuletzt noch sollte man Emocheck als Autostart an jedem Windows PC einrichten. Dieses Open Source Tool prüft bei Systemstart, ob Emotet sich im System eingenistet hat. Noch besser ist Emokill, was gefundene Bösewichte auch gleich entfernt. Es wurde grundsätzlich von verschiedenen Quellen empfohlen. Da es Open Source ist, können Hacker im Code auch nach Lücken suchen.

All das sind Tipps aus dem Alltag eines Unternehmens, das wie fast alle den Kampf gegen Hacker durchleben muss. Große Unternehmen haben in der Regel umfassende Systeme, die aber auch nicht immer so schützen wie sie sollten. Der Faktor Mensch lässt sich per Technik nur schwer beherrschen.

Weitere Infos mit vielen praktischen Hilfestellungen gibt es bei heise security, die selbst teilweise von einem Emotet Angriff befallen waren und dies sehr genau und öffentlich dokumentierten.

Im Rahmen der go-digital Initiative können KMU sich 50% Förderung vom Staat holen bei der Implementierung von IT-Sicherheitslösungen (insg. bis zu € 16.500.- Förderung maximal). Wir sind selbst autorisierter Partner von go-digital für den Bereich digitale Markterschließung. Wer sich noch nicht ernsthaft damit auseinandergesetzt hat, sollte das tun. Die Dunkelziffer betroffener Unternehmen ist groß und jedes fünfte Unternehmen muss danach Insolvenz anmelden. Die Schäden können in die Millionen gehen uns damit an die Substanz von Unternehmen. Bleiben Sie wachsam!